Der Weg in die Cloud beginnt oft mit einer zentralen Frage: Welchen Anbieter soll man wählen? Gerade bei sensiblen Daten ist diese Entscheidung von größter Relevanz, denn hier stehen globale Technologiegiganten im Spannungsfeld mit den strengen deutschen Datenschutzgesetzen.

Der Kernkonflikt: US-Gesetze vs. EU-Datenschutz

Die großen US-Hyperscaler wie Google, Amazon oder Azure betreiben zwar Rechenzentren in Deutschland, unterliegen aber dennoch US-Gesetzen. Dies schafft einen direkten Konflikt mit der europäischen Datenschutz-Grundverordnung (DSGVO), die den Schutz von personenbezogenen Daten in den Vordergrund stellt.

- Der Patriot Act: Erlaubt US-Behörden im Rahmen der Strafverfolgung, Terrorabwehr oder bei Fragen der nationalen Sicherheit den Zugriff auf bei US-Cloud-Anbietern gespeicherte Daten.

- Der CLOUD Act: Erweitert dies und erlaubt den Zugriff auch dann, wenn die Daten im Ausland, also z. B. in Deutschland, gespeichert sind. Ein Herausgabezwang ist möglich.

Diese Problematik beschränkt sich nicht allein auf die USA. Ähnliche Gesetze, die staatliche Zugriffe ermöglichen, existieren auch in anderen Ländern wie China. Die Antwort auf die Frage der Kontrolle ist daher weniger politischer, sondern vielmehr technischer Natur. Es geht darum, sicherzustellen, dass ein Zugriff von außen technisch nicht möglich ist – vor allem durch eine starke Verschlüsselung, bei der man selbst die Hoheit über die Schlüssel behält.

Deutsche Anbieter als Alternative

Einige Anbieter, wie das in Deutschland ansässige STACKIT, unterliegen ausschließlich deutschem Recht. Hier greifen weder der Patriot Act noch der CLOUD Act, was einen klaren Vorteil für alle darstellt, die maximale rechtliche Sicherheit benötigen.

Eine realistische Perspektive: Digitale Souveränität

Technologische Abhängigkeit von den USA

Laut BSI-Präsidentin Claudia Plattner wird Deutschland seine Abhängigkeit von Cloud-Lösungen und KI-Modellen aus den USA kurzfristig nicht überwinden. US-Tech-Firmen hätten einen Vorsprung von bis zu zehn Jahren.

Diese technologische Abhängigkeit bedeutet, dass das Ziel nicht die vollständige digitale Unabhängigkeit, sondern vielmehr die Etablierung von Kontrollmechanismen sein muss, um die Nutzung von Technologien von außereuropäischen Anbietern so sicher wie möglich zu gestalten.

Strategien für mehr Datensouveränität

Für alle Sektoren, von Unternehmen bis zu Behörden, braucht es eine Strategie, nach der entschieden wird, welche Technologien von außen eingekauft werden und wie man eine gewisse Kontrolle darüber gewinnt. Ein Beispiel für ein solches Konstrukt ist die Kooperation des BSI mit Google. Im Februar dieses Jahres unterzeichneten Google Cloud und das BSI eine Vereinbarung, um die Entwicklung und Bereitstellung sicherer Cloud-Lösungen für Behörden auf Bundes-, Landes- und Kommunalebene zu unterstützen.

Ein besonderer Schwerpunkt der Vereinbarung liegt auf der Gewährleistung der Datensouveränität. Hier wiederum ist eine mögliche Lösung die die Google Sovereign Cloud, bei der ein neutraler, deutscher Treuhänder die Schlüsselverwaltung übernimmt. Im Falle von Google Cloud wurde diese Kooperation mit T-Systems eingegangen, um sicherzustellen, dass die Schlüsselverwaltung in deutscher Hand bleibt und nicht unter den CLOUD Act fällt.

Die folgenden Schutzmaßnahmen sind daher entscheidend, um trotz der rechtlichen Risiken die Kontrolle über sensible Daten zu behalten.

So schützen Sie Ihre Daten bei US-Hyperscalern

Die Hyperscaler sind sich dieser Problematik bewusst und bieten gezielte Maßnahmen, um Ihre Daten zu schützen.

Die Antwort lautet Verschlüsselung, die für drei verschiedene Datenzustände angewendet werden kann:

- Data at Rest (gespeicherte Daten): Hier ist die Verschlüsselung am einfachsten. Allerdings haben Cloud-Anbieter wie Google in der Regel die Schlüssel. Eine Lösung ist die bereits erwähnte Sovereign Cloud

- Data in Transit (Datenübertragung): Daten, die in, aus oder innerhalb der Cloud verschickt werden, sind durch TLS/SSL-Verschlüsselung geschützt. Um ganz sicher zu gehen, können Sie selbst verwaltete Schlüsselpaare verwenden, um zu verhindern, dass der Cloud-Anbieter die Datenübertragung einsehen kann.

- Data in Use (Datenverarbeitung): Die Verarbeitung von Daten auf der CPU oder im Hauptspeicher birgt das Risiko, dass sie von Dritten eingesehen werden. Confidential Computing bietet hier eine Lösung. Dabei werden die Daten in einer isolierten, geschützten Umgebung (TEE - Trusted Execution Environment) verarbeitet und bleiben die ganze Zeit verschlüsselt. Dies ist besonders relevant bei der Verarbeitung hochsensibler Daten, etwa aus dem Gesundheitsbereich.

Eine weitere Option: Anonymisierung

Wenn Sie Dienste nutzen möchten, die eine Datenübermittlung in die USA erfordern, zum Beispiel ein in den USA betriebenes KI-Modell und eine Verschlüsselung nicht möglich ist, bleibt als Alternative die Anonymisierung. Durch Techniken wie die k-Anonymität können Sie personenbezogene Daten so weit verändern, dass sie nicht mehr einer Person zugeordnet werden können.

Fazit: Die richtige Reihenfolge entscheidet

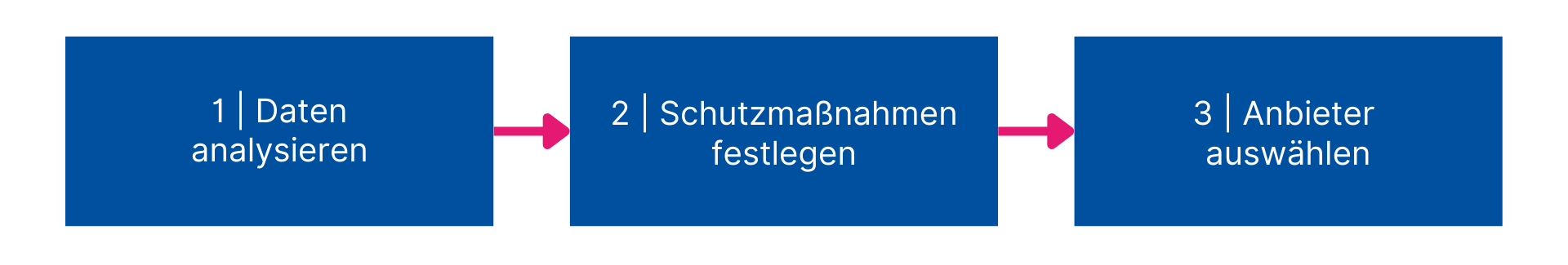

Die wichtigste Erkenntnis ist: Die Wahl des passenden Cloud-Anbieters beginnt mit einer bewussten Strategie. Anstatt sich nur auf den Standort eines Anbieters zu konzentrieren, sollten Sie zuerst den Schutzbedarf Ihrer Daten sorgfältig analysieren.

Die im Artikel vorgestellten Maßnahmen von der Sovereign Cloud über Confidential Computing bis zur Anonymisierung zeigen, dass sich selbst hochsensible Daten in der Cloud schützen lassen. Die Nutzung der Cloud ist somit auch bei sensiblen Daten möglich, erfordert jedoch eine proaktive Herangehensweise und die konsequente Umsetzung dieser technologischen Schutzmaßnahmen, unabhängig vom gewählten Anbieter.

Benötigen Sie Unterstützung bei Ihren Cloud-Applikationen? Kontaktieren Sie uns noch heute für eine maßgeschneiderte Lösung.